Visionalのセキュリティ組織のつくり方 ~Visional Security Lounge Vol.4 開催レポート~

Visionalでは、「新しい可能性を、次々と。」というグループミッションを掲げ、産業のDXを推進する様々な事業を展開しています。そのなかで、脆弱性管理クラウド「yamory(ヤモリ―)」やクラウドリスク評価「Assured(アシュアード)」など、セキュリティ領域の事業展開にも注力しています。

また、CISO(Chief Information Security Officer)のもと、グループ内の情報セキュリティの強化にも努めています。昨年から開始したセミナー企画「Visional Security Lounge」では、これらの取り組みのなかで築いてきたノウハウの共有、また社外のゲストもお呼びしたディスカッションなどを通じて、社会全体のセキュリティ向上に寄与していくことを目指しています。

今回は、2022年7月13日に実施した第4回目の「Visional Security Lounge」の内容を抜粋してレポートします。テーマは、「セキュリティ業務のDXと脆弱性診断の内製化〜Visionalのセキュリティ組織のつくり方〜」です。

当日は、Visionalグループ全体のセキュリティ領域を担う部署より、インシデントハンドラーの小笠原衣織と、セキュリティエンジニアの牧野美咲が登壇し、社内のクラウド利用への対応など日々発生するセキュリティ業務のDX化、さらに、自社サービスをより安全にお客様に提供するための脆弱性診断の内製化について、具体的な事例や体験から得た知識、すぐに使えるノウハウをお話ししました。

テーマ

セキュリティ業務のDXと脆弱性診断の内製化 〜Visionalのセキュリティ組織のつくり方〜

内容

●イントロダクション

Visionalグループのセキュリティ組織づくり

(Visional CISO 若井大佑)

●メインセッション

・セキュリティ業務のDX 〜オペレーションの可視化とインシデントデータの利活用〜

(Visional インシデントハンドラー 小笠原衣織)

・脆弱性診断の内製化 〜Webアプリエンジニアから社内異動で脆弱性診断士になった話〜

(Visional セキュリティエンジニア 牧野美咲)

●質疑応答

●イントロダクション

Visionalグループのセキュリティ組織づくり

Visional CISO 若井大佑

冒頭は、Visional CISOの若井より、セキュリティ組織のつくり方についてお話ししました。

若井 大佑/Wakai Daisuke

Visional CISO

1999年、銀行のシステム子会社に入社し、技術開発、インフラ業務に従事。2007年より、ソフトバンクBB株式会社(現:ソフトバンク株式会社)で情報セキュリティを中心としたソリューションの導入・運用やセキュリティオペレーションセンターの開設を担当。2015年、セキュリティ戦略部部長に就任。2017年、株式会社ビズリーチに入社し、2019年、CISO兼情報システム本部本部長に就任。2020年2月、現職に就任。

Visionalでは、2018年よりセキュリティ組織を正式に立ち上げました。当初4名でスタートしましたが、2022年7月時点では18名の組織となっています。

まず、セキュリティ組織を立ち上げるにあたって、「内製か、外注か」という点が一つの大きなポイントだと思っています。判断する軸として、下記の図のように業務内容をマッピングし、まずは、組織内部の情報に関する業務、かつ、それほど専門性が高くない業務から内製で着手しています。ある程度組織が立ち上がった段階で、さらに専門性の高い領域や、外部情報を活用する領域でも内製化を進めていきます。

このような業務を進めていくなかで課題になるのが、人材確保の難しさだと思います。採用活動にあたっては、条件面だけでなく、具体的な役割や活躍してほしいポイント、一緒に作り上げていきたいという情熱を真摯に伝え、共感いただくことが大切だと考えています。また、社内の人材を育てていく「内部人材活用」も非常に重要です。

さらに、セキュリティ組織として、どうしても属人的な作業が多くなりがちであるという点も課題として挙げられると思います。日々の作業を極力定型化し、ナレッジ化して共有するために、ツール活用やDX化が非常に重要であると考えて取り組んでいます。

本日お話しさせていただくのは、もともと専門人材ではなく、社内でのキャリアチェンジを経て、セキュリティエンジニアとして活躍している2名です。専門人材を採用できないからセキュリティ組織が立ち上がらない、というわけではなく、内部人材活用によって組織をつくっていくことができるという一例としても、ぜひ皆さんのご参考になればと思っています。

●メインセッション1

セキュリティ業務のDX 〜オペレーションの可視化とインシデントデータの利活用〜

小笠原 衣織

セミナーの前半では、Visionalで実施している実際のインシデント管理や、利用クラウド管理の業務をベースに、セキュリティ業務のDX化について小笠原がお話ししました。

小笠原 衣織/Ogasahara Iori

ビジョナル株式会社 IT統制/セキュリティ推進グループ インシデントハンドラー

大学卒業後、飲食店コンサルティング会社、ホームページ制作会社で管理部門全般業務に従事。2017年、株式会社ビズリーチに入社し、自治体や官公庁向けに採用コンサルティングサービスの導入・運用オペレショーンとシステム構築を担当。2021年よりセキュリティ室に参画し、セキュリティオペレーションの企画・構築と従業員の意識向上施策のリーダーを担当する。

・インシデントデータの利活用とナレッジ化

インシデント管理について、まずは実際のオペレーションと課題を洗い出し、プロセスを整理。そして、それぞれの解決策を検討し、ツールを選定していきました。

ITSMツールを導入することで、問い合わせ窓口を一元化することができ、アサイン担当を配置して、問合せごとに発行されるチケットにメンバーをアサインし対応できるようになりました。一次対応までの時間が削減され、アサイン漏れも防ぐことができたため、業務が効率化されました。

「振返り」の最終的なゴールはナレッジ化。ナレッジ化することにより、室内にはノウハウが蓄積しオペレーションが標準化され、室外にとっては問合せしなくても解決できることがメリットになります。そこで、アジャイル開発を活用した管理とデータを活用したナレッジ化の促進を行いました。

「アジャイル」には「機敏な・素早い」という意味があるように、「環境の変化に即した素早い開発」手法として使われていますが、問合せから振返りを1ヶ月のサイクルで回していくと考えた時に、このスプリントという手法がマッチしていました。

前月の問合せを翌月中に振返りをしてネクストアクションを決められるようにスプリントを1ヶ月ごとで作成し、隔週で月2回、担当チケットの振返り状況の確認を実施する時間を設けることにより、1ヶ月ごとにPDCAを回せるようなサイクルを構築しました。

月次での問合せ件数を抽出して、効果測定をしたり、月次で問合せの内容をカテゴリ別に抽出し、問合せが多いカテゴリに関しては、優先度を上げてナレッジ化をしています。このような分析を元にナレッジ化を促進していった結果、ナレッジ数を倍増させることが出来ています。

・利用クラウド管理のDX化

クラウド管理に関しても同様に、実際のオペレーションと課題を洗い出して解決策を検討しました。

「問合せ」と「対応」については、GoogleフォームとGASを利用して利用可否診断ツールを構築。「振返り」については、利用可否診断ツールを導入することにより、利用サービスの情報を蓄積することができたため、社内ホワイトリストを公開し、一覧のチェックを継続的に回せる体制を整えるために、クラウドリスク評価「Assured(アシュアード)」を活用して整備しています。「Assured」は、今年1月に正式リリースされたVisionalグループの新規事業です。まさに、自社のクラウド利用における課題から生まれたサービスで、積極的に活用しています。

・セキュリティ業務DX化の成果

○ オペレーションを可視化し、PDCAを回すことで、業務がよりよく改善した。

○ 人員を増やさず、高度なセキュリティ業務に人を割り当てることができた。

●メインセッション2

脆弱性診断の内製化 〜Webアプリエンジニアから社内異動で脆弱性診断士になった話〜

牧野 美咲

後半では、Webアプリエンジニアから社内でのキャリアチェンジで脆弱性診断士となった牧野より、どのようにセキュリティ知識ゼロから成長していったのか、また、エンジニア経験を脆弱性診断に活かせたことについてお話ししました。

牧野 美咲/Makino Misaki

ビジョナル株式会社 セキュリティ室 品質管理グループ セキュリティエンジニア

2017年、株式会社ビズリーチに新卒入社し、キャリトレでWebアプリエンジニアとして、レガシーシステムのリアーキテクチャプロジェクトに参画。スクラム開発の中で、フロントエンド、バックエンド、DB設計などの幅広い業務を経験する。2019年、セキュリティ室に異動。先輩ホワイトハッカーと二人三脚で内製の脆弱性診断チームの立ち上げを担当。現在は、情報システム管理に関する社内規程作成、脆弱性診断、設計レビュー、脆弱性診断士の育成業務に従事している。

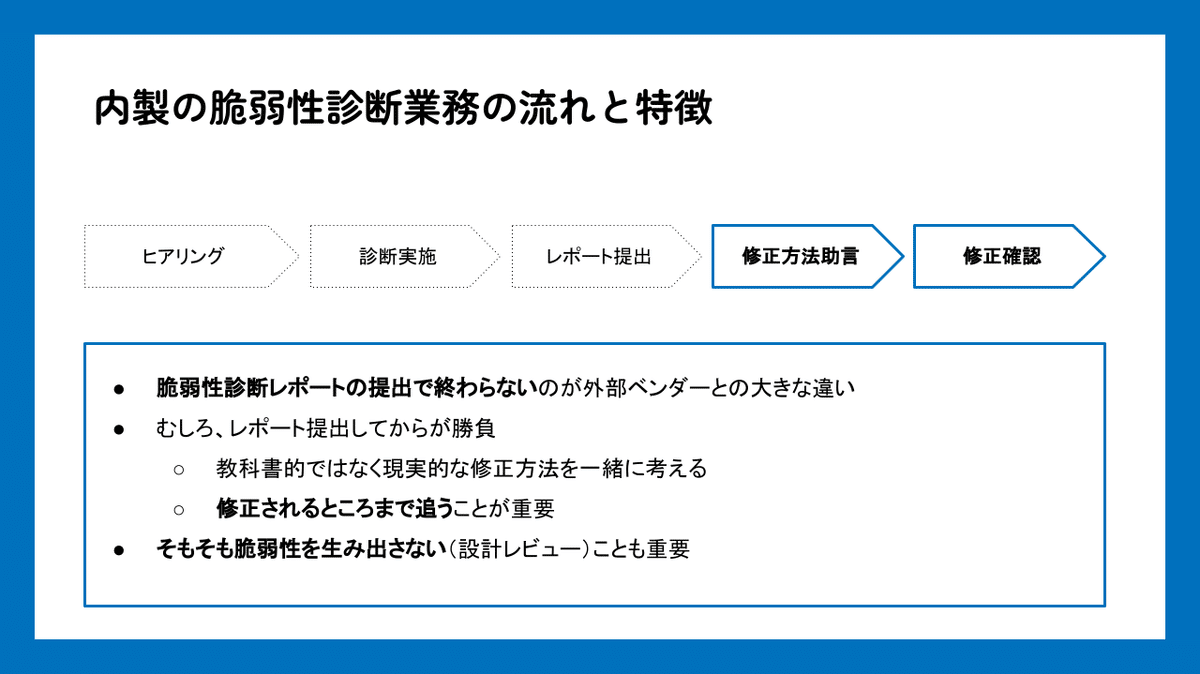

・レポートの提出で終わらない、内製の脆弱性診断

脆弱性診断では、現実的で正確な悪用の可能性をどれだけ見つけ出せるかがポイントとなります。内製の脆弱性診断業務はレポート提出で終わらず、「修正方法助言」「修正確認」まで行う点が、外部ベンダーとの大きな違いです。脆弱性を生み出さないように、実装前に設計レビューを行うことも重要な業務となります。

・セキュリティ知識ゼロから脆弱性診断士へ

異動当初はセキュリティ知識が全くなく、「教科書を読んでも実務に活かせない」「バグばかり報告してしまう」という課題に直面しました。そのようななかで、意識的に取り組んだ点をご紹介します。

①具体的な脆弱性を抽象化する

例えば、SQL Injectionを抽象化して「入力値をプログラムだと認識してしまう欠陥」と考えてみます。「プログラム」部分を「JavaScript」にすることで、具体的な脆弱性名(XSS)を知らなくても脆弱性を検出することができます。このように、教科書で脆弱性を学んだときに「これを抽象化したらどういう事象なのか?」を考えるようにしたところ、検出できる脆弱性が増加しました。

②バグと脆弱性の違いを理解する

バグとは「意図した挙動が達成されない不具合」のこと、脆弱性とは「悪用される可能性がある挙動」のことです。バグの中には脆弱性になるものがある一方で、バグではないが脆弱性になるものも存在します。「バグではない脆弱性」の存在に気付くことで、開発部門が大丈夫だと思っている部分にも目を光らせられるようになり、より現実的な悪用を考慮した、リスクの高い脆弱性を検出することが可能になりました。

・Webアプリエンジニアの経験を活かした脆弱性診断

一方で、社内異動で脆弱性診断士になったからこそ活かせた視点もあります。

①内部のコードを推測しながら診断できる

Webアプリエンジニアの頃に脆弱性修正を担当し「こういうコードを書いてしまうと脆弱性に繋がる」ということを学びました。脆弱性診断ではこの経験を活かし、内部コードのロジックを推測しながら攻撃を考えています。具体的な脆弱性を抽象化して実際の攻撃に応用する際に、この推測は非常に役に立ちました。

②開発者目線でセキュリティの重要性を伝えられる

修正されるところまで追う・脆弱性を生み出さないことが重要な内製の脆弱性診断において、相手の目線でセキュリティの重要性を伝えられるのは大きな強みになります。重要性を伝えるために、プロダクトセキュリティガイドラインをGitHubで社内公開し、愛されるガイドラインを目指して、マスコットキャラクターを作成しました。

このような活動が功を奏し、前年に比べ設計レビュー依頼数は89件増加し、脆弱性発生率は50%減少しました。

・内製の脆弱性診断の効率化

本日お話しした手動の脆弱性診断の他、プロダクトが使っているOSSライブラリ等については、脆弱性管理クラウド「yamory(ヤモリー)」を活用して自動化するなど、メリハリをつけた脆弱性診断を行い、注力すべき箇所に注力できるよう効率化を進めています。手前味噌となってしまいますが(笑)、「yamory」によって非常に効率的な脆弱性管理を実現できているのでおすすめです。

・脆弱性診断の内製化のポイント

●最後に

今回は、社内でのキャリアチェンジで、セキュリティ業務に携わるようになった2名より、実際の取り組みと経験談をお話ししました。私たちが大切にしているVisional Wayのバリューの中に、「変わり続けるために、学び続ける」「その行動で、ブレイクスルー」という言葉があります。2名とも、キャリアチェンジを機に新たな専門知識を学び、それぞれが今できることを考え、行動したことがブレイクスルーに繋がった、まさにVisional Wayを体現した事例です。

また、会社・事業を深く理解した社内のメンバーだからこそ、事業を統制するのではなく、より良い安全なサービスをお客様に提供するため、グループ一体となったセキュリティ対策に取り組めているのではと思います。セキュリティ組織の内製化・DX化を検討されている皆様に、今回のセミナーが参考になれば幸いです。

今後も「Visional Security Lounge」では、セキュリティという幅広い領域の中で、様々なテーマに切り込み、参加者の皆様のセキュリティレベルの向上に繋がるような情報を共有していきたいと思います。

関連記事

この記事の執筆担当者

山崎 瑞季/Yamazaki Mizuki

神戸大学発達科学部卒業。2016年、大手旅行グループの広告代理店に新卒入社し、インバウンド観光プロモーションや地方創生に関わる業務を担当。その後、PR代理店にて営業、コンサルティングなどを経験し、2022年、ビジョナル株式会社へ入社。社長室 グループコミュニケーショングループにて、VisionalのグループPRや、社内外のコミュニケーションに関する様々な取り組みに携わる。

「VISIONAL ENGINEERING」Twitterアカウントは、こちら。

「All Visional」Twitterアカウントは、こちら。